資訊安全管理

一、 資通安全管理策略與架構

(一) 資通安全風險管理架構

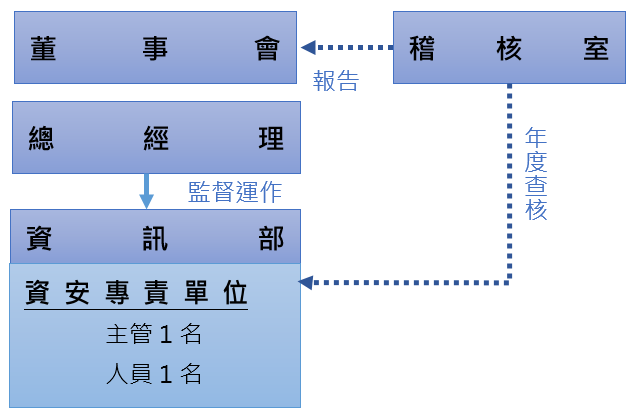

1. 資訊安全治理組織

本公司已由資訊部組成「資訊安全專責單位」,負責統籌資訊安全政策之制定、執行及風險管理與遵循,成員包含資訊安全主管1位及人員1位,由總經理定期監督其運作,確認資訊安全政策落實。另稽核室每年查核資通安全管理作業,並向董事會及審計委員會彙報查核結果。

2. 資訊安全組織架構

(二) 資通安全政策

本公司資通安全政策包含以下面向:

1. 建立資通作業安全相關程序,確保資訊資產之機密性、完整性及可用性及公司業務之持續運作。並符合相關法律規章及營運要求。

2. 建立本公司資通安全組織並訂定分工權責,俾利推行資通安全作業。

3. 建立資通安全事件通報應變機制,以確保資安事件妥善回應、控制及處理。

4. 每年不定期宣導資訊安全政策及相關規定,並落實員工資通安全教育訓練。

5. 定期執行資通安全稽核作業,以確保資通安全管理落實執行。

(三) 具體管理方案

| 項目 | 具體管理方案 |

|---|---|

|

網路安全 |

導入防毒牆技術,執行電腦掃描及系統與軟體更新。 強化網路防火牆與網路控管,防止電腦病毒跨機台擴散。 |

|

裝置安全 |

建置端點防毒軟體,強化惡意軟體行為偵測。 |

|

應用程式安全 |

關鍵應用系統,每年定期災害復原演練。 程式開發於測試環境進行,與正式環境區分。 |

|

人員與實體安全 |

電腦機房設有門禁、溫濕度監測及不斷電系統。 |

|

帳號與權限管理 |

權限給予以職務所需。 離職帳號權限凍結。 |

|

資料安全保護技術強化 |

文件及資料加密控管及追蹤。 儲存裝置僅限讀取權限。 重要客戶或供應商,簽署保密協議。 |

• 檢討與持續改善

| 項目 | 具體管理方案 |

|---|---|

|

教育續練與宣導 |

提升同仁資安意識,宣導郵件社交攻擊態樣。 向新進同仁布達硬軟體使用規則並簽署同意書。 |

2. 投入資通安全管理之資源

• 每年投入一定比例的預算來進行進行資安相關軟硬體的升級及維護,確保不低於總資訊預算的10%。以2025年為例,為了維護資訊安全投入18.5%的總資訊預算用於資訊安全投入。

• 資訊安全主管及資訊安全人員於2025年共參加 七次共33小時資安講座與課程。

二、 資通安全風險與因應措施

本公司已建立網路與電腦的資安防護措施,但無法保證重要企業功能之電腦系統能完全避免網路攻擊,造成營運及商譽的損害;有鑑於此,本公司主動加入「台灣電腦網路危機處理暨協調中心」透過情資分享,提升內部各項資安防護。另,本公司訂有「電腦防毒管理辦法」、「公司重大中毒事件處理SOP」等資安事件應變處置及通報作業程序,及時因應任何資安問題。

三、 重大資通安全事件

最近年度及截至年報刊印日止,本公司尚無重大資通安全事件。惟,面對瞬息萬變且日益增長的資安威脅,過去的防禦成效不代表未來不會發生,企業對於資訊安全的要求及工具也應與時俱進。